多份维基解密于2017年6月15日披露的文件显示,CIA早在2006年便开始了一项名为“樱花盛开”(Cherry Blossom)的项目。曝光的文档资料详实,图文并茂,长达数百页。

“樱花盛开”项目通过黑掉多达200种的无线设备(路由器或AP),进而对连接在路由器后的用户终端进行各种基于网络的攻击。根据维基解密曝光一份2012年的设备列表文档,其中常见品牌有思科、苹果、D-link、Linksys、3Com、Belkin等。暂时没有发现国产品牌。

据称,“樱花盛开工具”是CIA在美国非盈利研究机构斯坦福研究所(SRI International)的帮助下设计的,是CIA“樱桃炸弹”项目的一部分。而SRI目前尚未对此表态。

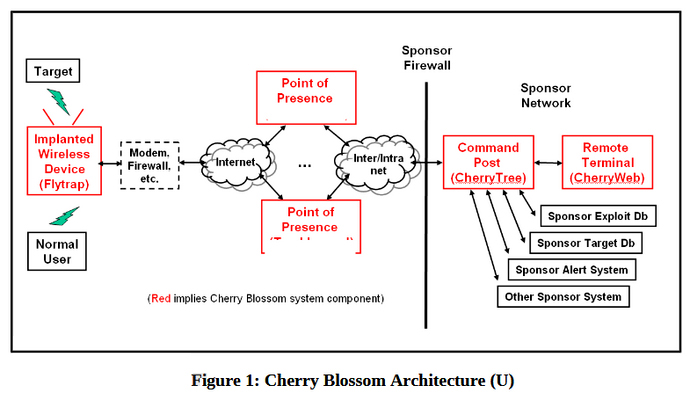

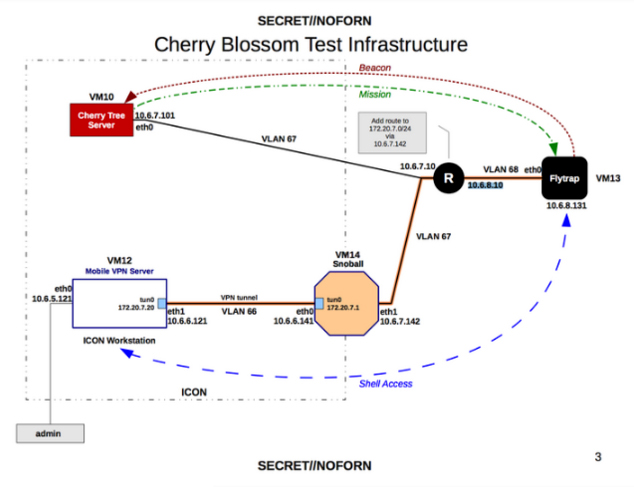

“樱花盛开”架构

根据曝光的文档,我们可以看到“樱花盛开”的架构如下:

红字所列为“樱花盛开”系统组件,主要部分描述如下:

FlyTrap:捕蝇草,被植入“樱花盛开”的无线设备,负责与 CherryTree C&C 服务器通信

CherryTree:樱树,C&C服务器

CherryWeb:CherryTree上运行的网页控制台

Missions:C&C服务器发送的任务,用于感染无线设备

“樱花盛开”攻击方式

“樱花盛开”工具本质上是一款基于固件的可远程植入框架,可以利用漏洞获取未经授权的访问权限并加载自定义的樱花固件,从而入侵路由器和无线接入点(AP)。

然后可以使用植入式设备(Flytrap)来监控目标的互联网活动并将向目标传送软件漏洞利用内容。

通过在无线设备上植入定制的樱花固件让无线设备本身受到影响;一些设备允许通过无线链接升级固件,因此无需物理访问设备就能实现成功入侵。

在植入FlyTrap后,路由器会自动向CherryTree发回信息,之后CIA操作人员即可在Web控制台中进行操作并下达任务来对目标进行攻击。

监控网络流量以收集电子邮件地址,聊天用户名,MAC地址和VoIP号码;

将接入受攻击网络的用户重定向到恶意网站;

将恶意内容注入数据流,以欺诈手段传递恶意软件并影响加入受攻击网络的系统;

设置VPN通道,使用户连接到FlyTrap的WLAN / LAN,进行进一步的利用;

复制目标设备的完整网络流量。

(责任编辑:安博涛)