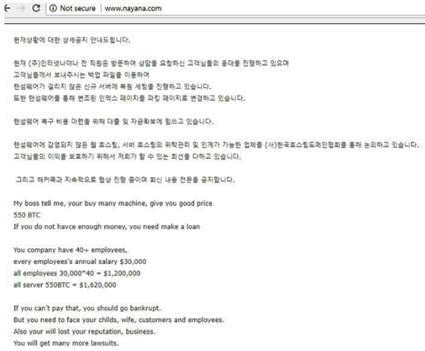

韩国网络托管公司 Nayana 上周末遭遇大规模勒索病毒攻击,导致旗下 153 台 Linux 服务器与 3,400 个网站感染 Erebus 勒索软件 。亚信安全已经截获 Erebus 勒索软件,并将其命名为RANSOM_ELFEREBUS.A。事件发生后,网络托管公司Nayana在主页上传公告称,因服务器感染勒索病毒,为恢复数据、保护用户信息,Nayana被迫向黑客支付了第一笔赎金,以获取解密密钥。令人遗憾的是,目前为止,该公司并没有收到解密密钥。

“Nayana”公司发布的关于Erebus 勒索软件攻击事件通告

Erebus 勒索病毒发展史

2016年9月亚信安全首次发现Erebus勒索病毒 (亚信安全检测为RANSOM_EREBUS.A) ,该勒索病毒通过恶意广告传播,其会诱导用户访问Rig exploit kit 服务器,并下载勒索病毒。该勒索病毒加密423种文件类型, 使用 RSA-2048 加密算法对文件进行加密, 被加密的文件扩展名变为.ecrypt。该版本的Erebus勒索病毒使用韩国被入侵的网站作为其命令和控制(C&C)服务器。

2017年2月,Erebus勒索病毒变种出现(亚信安全检测为RANSOM_EREBUS.TOR),该勒索病毒使用一种绕过用户帐户控制 (UAC) 的技术来提升权限,不需要用户允许就可以运行勒索病毒。UAC是windows的一项功能,其可以帮助防止恶意软件和间谍软件在未经许可的情况下在计算机上进行安装或对计算机进行更改。Erebus勒索病毒威胁用户需要在96小时内交付赎金0.085 比特币(约216美元),否则就会删除受害者文件。此版本勒索病毒会删除被感染系统的卷影副本文件,以防止受害者恢复被加密的文件。

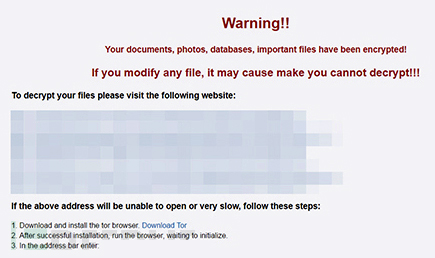

2017年6月发现的Erebus勒索病毒(RANSOM_ELFEREBUS.A)可以感染Linux服务器,亚信安全研究表明该版 本勒索病毒使用RSA算法和AES密钥进行加密,被感染的文件均使用唯一的AES密钥加密。为保证病毒长期潜伏在系统中,其添加了一个假的蓝牙服务,以确保即使在系统或服务器重新启动之后仍然执行勒索软件。另外,该病毒使用了UNIX的定时任务(cron),每小时检查勒索软件是否在运行。勒索赎金由最初的10比特币(24,689美元) 降至5比特币(12,344美元)。

Erebus加密勒索提示信息

RANSOM_ELFEREBUS.A勒索病毒技术分析:

建立CRON计划任务,每小时检测勒索病毒是否运行

/etc/cron.hourly/96anacron

添加了如下假的蓝牙服务,以确保即使在系统或服务器重新启动之后仍然执行勒索软件

/etc/rc.d/init.d/bluetooth

/etc/rc.d/rc2.d/S25bluetooth

/etc/rc.d/rc3.d/S25bluetooth

/etc/rc.d/rc4.d/S25bluetooth

/etc/rc.d/rc5.d/S25bluetooth

收集系统中下列信息,并发送到远程服务器

编号 收集内容

1 Private Key

2 Public Key

3 Malware install path

4 Operating System

5 Operating System version and architecture

6 Timezone

7 Language

8 Network Adapter

9 IP Address

10 MAC Address

加密具有下列文件名的文件:

ibdata0 ibdata1 ibdata2 ibdata3

ibdata4 ibdata5 ibdata6 ibdata7

ibdata8 ibdata9 ib_logfile0 ib_logfile1

ib_logfile2 ib_logfile3 ib_logfile4 ib_logfile5

ib_logfile6 ib_logfile7 ib_logfile8 ib_logfile9

该勒索病毒加密443种文件类型,其中包括下列常用文件类型:

Office文档(.pptx, .docx, .xlsx)

数据库 (.sql,.mdb, .dbf, .odb)

压缩文件 (.zip,.rar)

电子邮件 (.eml,.msg)

与网站相关的及开发项目文件(.html,.css, .php, .java)

多媒体文件 (.avi,.mp4)

加密文件使用下面命名规则:

{随机文件名}.ecrypt

Erebus并不是第一个针对Linux系统以及服务器的勒索病毒。Linux.Encoder、EncryptorRaaS、 KillDisk、Rex、 Fairware,和 KimcilWare 都可以攻击linux系统。事实上,Linux勒索软件早在2014年就出现了, SAMSAM、Petya,和 Crysis是我们熟悉的勒索病毒家族。虽然Linux勒索病毒并不像Windows勒索病毒那样成熟,但它们仍然会给用户尤其是企业用户带来严重的负面影响, NAYANA就是典型的例子。随着Linux系统被广泛使用,越来越多的病毒会瞄向Linux系统,Linux系统安全问题不容忽视。

确保Linux服务器和系统安全防护建议

保持系统和服务器的更新,确保及时安装补丁程序。

避免或最小化添加第三方或未知的存储库和软件包,可以有效避免攻击者通过软件漏洞攻击服务器,通过删除或禁用服务器中不必要的组件或服务,可以进一步降低风险。

应用最低权限的原则,Linux的权限划分可以有效限制程序对系统进行修改,以及防止未经授权的使用。建议用户使用最低权限以确保系统安全。

主动监控和验证网络流量,部署入侵检测和防护系统以及防火墙有助于识别,过滤和阻止恶意软件相关流量。

备份文件,备份的最佳做法是采取3-2-1规则,即至少做三个副本,两种不同格式保存,将副本放在异地存储。

应用网络分段和数据分类

亚信安全防护措施:

亚信安全病毒码版本13.480.60(6月20日已经发布)可以检测该病毒,请用户及时升级病毒码版本。亚信安全服务器深度安全防护系统(DeepSecurity)DPI规则可以有效防护该病毒,规则如下:

1008457– Ransomware Erebus

亚信安全TDA规则可以有效检测该病毒,规则如下:

2434– EREBUS – Ransomware – HTTP (Request)

(责任编辑:安博涛)