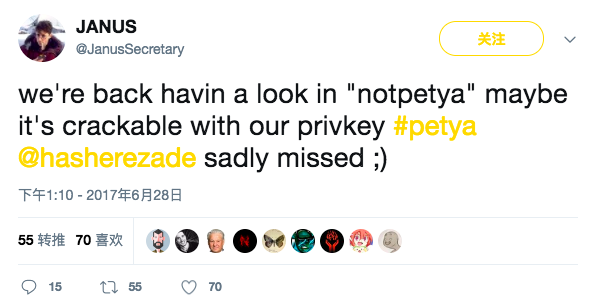

推特用户声称为原始Petya勒索软件背后的网络犯罪团伙发声,宣称想帮助“修复”上周的NotPetya攻击所导致的破坏。

该推特账户名为Janus网络犯罪解决方案(@JanusSecretary),曾在最初的Petya爆发后沉寂了一段时间,但6月29号再次激活——乌克兰的混乱和本周类似代码肆虐加密无数被感染系统还不算完。

推特更新说:“我们又回来了。正在查看“notpetya”。或许用我们的私钥#petya可破。@hasherezade 遗憾地错过了 :)”

独立安全专家说,最新版和原始版本之间运行机制上的差异,意味着原始恶意软件作者(们)的协助,即便是真的,也不太可能帮上多大忙。

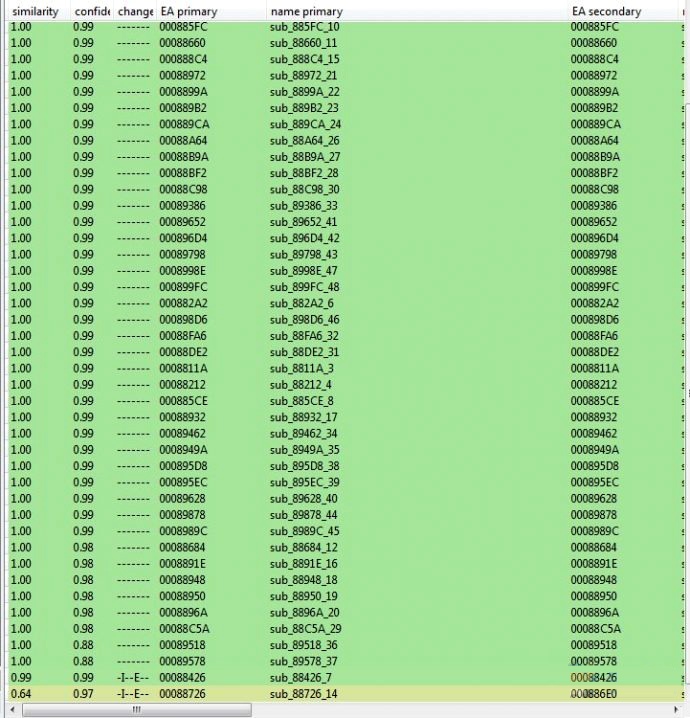

安全研究员Hasherezade提供了代码样本对比:

内核对比:#EternalPetya vs #Goldeneye #Petya

(对比材料:https://t.co/9GyB556ITn)

[pic.twitter.com/0DcnkCNuMb](https://t.co/0DcnkCNuMb)

——hasherezade (@hasherezade) 2017年6月29日

上周放出的 Petya / NotPetya / Mischa / Goldeneye 恶意软件与原始Petya有类似的地方,但安全专家正逐渐统一意见:这更像是专门破坏的工具,而不是常规的勒索软件(或者像卡巴斯基实验室说的,是伪装成勒索软件的硬盘清除软件)。

卡巴斯基称,即便支付了赎金,攻击者也解密不了受害者的硬盘。这不仅是因为留给受害者与攻击者交流用的电子邮件地址被禁用了,还与NotPetya的加密机制有关。

我们分析了该加密过程的高级代码,发现磁盘被加密后,攻击者无法予以解密。要解密受害者的磁盘,攻击者需要安装ID。在Petya/Mischa/GoldenEye等“类似”勒索软件之前的版本中,该安装ID包含有密钥恢复的必要信息。ExPetr没有包含这个,也就是说,攻击者无法抽取解密所需必要信息。简言之,受害者无法恢复数据。

其他专家指出,NotPetya在销毁该密钥前,会加密被感染计算机的主文件表 (MFT)。

趋势科技安全研究副总裁里克·费古森称:“Petya实际上删除了其本身的MFT加密密钥,让解密根本不可能——即便是该勒索软件作者本人出马也不行。”

NotPetya就是为了快速传播和造成最大破坏而设计的。解药尚未开发出来,但原始Petya作者的帮忙其实也没什么用。

业内期刊 Virus Bulletin 编辑马基恩·格鲁腾在推特更新中开玩笑道:“常规勒索软件作者肯定非常沮丧,因为NotPetya伤害了他们‘付款就能拿回文件’的信誉。”

(责任编辑:安博涛)