生活中的信息安全(5)

1. 电磁辐射 网线、无线电波等 2. 网络监听 嗅探器、木马等 3. 搭线攻击 电话线等 3)身份鉴别 网络欺诈、假冒身份等。如电子商务欺诈的主要种类有4种:信用卡欺诈、 IP欺骗、心理欺骗、投资欺诈等。 4)编程 编写

1.电磁辐射 网线、无线电波等

2.网络监听 嗅探器、木马等

3.搭线攻击 电话线等

3)身份鉴别

网络欺诈、假冒身份等。如电子商务欺诈的主要种类有4种:信用卡欺诈、IP欺骗、心理欺骗、投资欺诈等。

4)编程

编写恶意程序破坏数据、程序设计不当留下隐患、通过编程留下后门。如:编写病毒 程序盗取网游帐号、利用U盘或移动硬盘带毒进行传播。

5)系统漏洞

1. 微软的空连接IPC$入侵

2.系统配置不当

3.芯片漏洞英特尔迅驰(Centrino)无线驱动器存在的漏洞,使系统变得易受攻击,恶意用户可以获得进入电脑的权限。

(责任编辑:adminadmin2008)

顶一下

(1)

100%

踩一下

(0)

0%

热点内容

相关文章

图片资讯

针锋相对 四招防御APT攻击

APT即“Adavanced Persistent Threat”,是指针对明确目标的持续的、复杂的网络攻击。...[详细]

浏览器必备的五大安全附加组件

随着云计算和基于Web的业务应用程序的兴起,尽可能的保证浏览器安全已成为关键。并非...[详细]

未来无线路由需要改进的地方

对于一般人来说,现有无线路由器的主要目是让手机和平板等设备连上网络,方便自己在特...[详细]

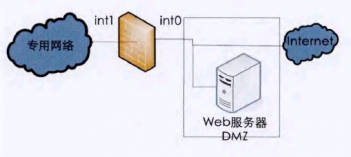

怎样在不同网络安全需求下创建DMZ区

安全区的定义在建立安全网络过程中起着至关重要的作用。DMZ (Demilitarized Zone)是网...[详细]

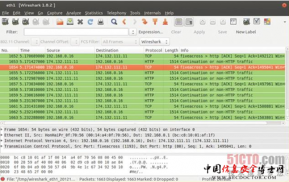

教你如何利用Wireshark监测无线网络

计算机安全始终是一个让人揪心的问题,网络安全则有过之而无不及。无线网络是黑客们最...[详细]