入侵防御系统IPS(Intrusion Prevention System)面世不久,Gartner公司副总裁Richard Stiennon就提出入侵检测系统IDS(Intrusion Detection System)已经难以适应客户的需要,IDS不能提供附加层面的安全,相反增加了企业安全操作的复杂性。入侵检测系统朝入侵防御系统方向发展已成必然。一石激起千层浪。从此,IPS就成了IDS的天敌,而IPS vs. IDS也成了网络与信息安全领域争论不休的话题。两年多来,尽管在IPS高歌猛进的同时,IDS非但没有偃旗息鼓,反而不断更新、依然占领着颇为可观的市场份额,但是IDS行将就木的宣传确实给客户的安全产品选型造成了混乱与彷徨。作为一名注册信息安全专业人员(CISP),笔者觉得有必要对于IPS与IDS的共生性与互补性做一番探讨。

一、IPS源于IDS但并非IDS

提到IPS,人们常常会谈到一个公式: IPS = Firewall + IDS;也有文献认为,将IDS的传感器置于网络通信线路之内(In-line),让所有网络通信量必须通过它,就得到了一台IPS。这两种看法均有偏颇之处,却殊途同归地道出了一个事实:IPS来自IDS。但是,青出于蓝而胜于蓝,IPS毕竟已不是IDS。IDS本质上是一种监听系统,而IPS是串联于通信线路之内,既具有IDS的检测功能,又能够实时中止网络入侵行为的新型安全技术设备。

1. IDS的明显缺陷

IDS依照一定的安全策略,对网络与系统的运行状况进行监听,尽可能发现、报告、记录各种攻击企图、攻击行为或者攻击结果,以保证信息系统的机密性、完整性和可用性。IDS在入侵检测领域具有传统优势,但是也存在明显缺陷:

■ 被动防御的监听方式限制阻断。目前IDS只能靠发阻断数据包来阻断建立在TCP基础上的攻击,对于建立在UDP基础之上的入侵则无能为力;

■ 基于特征的入侵检测技术落伍。由于缺少信息管理,难于抵挡诸如Canvas和MetaSploit等风险分析工具的攻击和渗透;

■ 误报与漏报率高于客户预期。有些IDS产品每天会产生大量的异常报告,其中绝大多数属于非攻击行为,需要具有相当专业水准的网络安全管理员进行甄别,有时甚至会给客户造成难于忍受的负担。

2.IPS不可低估的竞争优势

正是IDS在主动防御和实用性方面的缺陷,使与其仅有一词之差的入侵防御系统应运而生。实时检测与主动防御是IPS最为核心的设计理念,为实现这一理念,IPS在如下四个方面实现了技术突破,形成了不可低估的竞争优势:

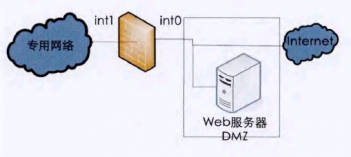

■ 在线安装(In-Line)。IPS保留IDS实时检测的技术与功能,但是却采用了防火墙式的在线安装,即直接嵌入到网络流量中,通过一个网络端口接收来自外部系统的流量,经过检查确认其中不包含异常活动或可疑内容后,再通过另外一个端口将它传送到内部系统中;

(责任编辑:adminadmin2008)