近日,全球知名的高性能Web 2.0安全解决方案领导厂商与高端Web安全设备提供商Wedge Networks(稳捷网络)宣布,基于公司BeSecure Web安全网关成功构建了对大型企业用户自动化基础设施的全面保护方案,利用创新的三点原则,提供对Stuxnet等针对工控系统恶意软件的完整防护。据悉,随着越来越多的全球性大型企业将其自动化系统Web化,已经带来严重安全隐患,而稳捷网络公司提供的Web安全保护方案将会发挥不可估量的资产安全保护价值。 工控系统不再安全

当前,人们的生活已经大量依靠周围的电子设备。因此,在美国出现的对工业控制系统的首次信息安全攻击并不令人感到意外。目前,此次攻击的始作俑者—Stuxnet恶意软件已经在全球媒体上引发了巨大关注。事实上,在这次攻击事件发生的几小时之后,互联网上就已经公布了相关的链接。

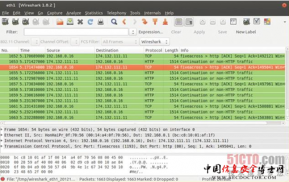

这个链接提供了对Stuxnet恶意软件的更多信息。该恶意软件通过用户的USB驱动器进入控制系统,攻击目标是一个运行在Windows平台上被称为Simatic WinCC的西门子SCADA系统。一旦这台机器被感染,木马就开始检测是否该机器在使用西门子的Simatic WinCC软件。然后,它会用一个用硬编码写入软件的默认密码进入控制系统的微软SQL数据库。

需要注意的是,目前全球很多顶级信息安全媒体都表达了对此类恶意软件危害的担忧。举例来看,2010年在所谓的曙光计划(Aurora Project)中,一个隶属于美国政府的研究人员演示了通过网络传输的恶意指令是如何炸毁27吨重的发电机并造成巨大损失的。从这个意义上讲,具有安全意识的人很容易将这些线索连接起来。

SCADA系统、Sensor网络、自动化过程控制设备……显然,除了常见的IT系统外,还有许多“机器对机器系统”,但保障它们的安全却是一个难题。就拿Stuxnet来说,因为SCADA系统不在互联网上,所以要想实现及时的安全更新就变得很困难。

稳捷提出三点原则

再比如Aurora Project,发电机是由一个计算能力非常有限的内嵌系统控制提供诸如防火墙和反恶意软件的自我保护。互联网提供的出色性价比和便利性,促使当前越来越多的设计人员把“机器对机器系统”Web化,显而易见在未来会有更多的安全问题由此产生。

企业用户如何才能保护关键的基础设施不受诸如Stuxnet的恶意软件攻击呢?首先,要严格控制“机器对机器系统”的访问。如有可能,应该禁用或根本不提供USB驱动器。

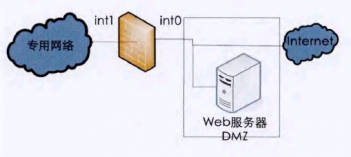

其次,即使网络本身没有与互联网链接,同样也必须采取措施在整个网络层经常更新安全防护。比如稳捷网络BeSecure Web安全网关就提供了一种更新其安全签名的方式,脱机模式下每小时1次,且基础设施运营商也曾要求用这种方式阻止类似Stuxnet的恶意软件在他们私人网络中的传播。

最后,在允许正常的指令通行的同时,应用内容层要严格执行安全守则以防止恶意指令的袭击。

(责任编辑:)