随着两名黑客的落网,“密码门”事件逐渐接近尾声。但是“密码门”事件所带来的影响却相当深远的。从政策立法上看,存在滞后性;从意识上看,对安全信息的不重视存在普遍性;从技术上,专业技术未得到广泛运用。本篇将从技术上全面深入剖析“密码门”事件的原理和路径,同时介绍相应的解决方案,以帮助政府、企业在未来最大程度地规避这些问题。

明文保护密码”是冤大头

当“密码门”事件爆发之后,“明文保护密码”被千夫所指。但其实不是“明文保护密码”的错。清华同方专家认为:本次事件最为重要的焦点问题是通过合法系统让黑客拿到非授权的数据如何解决,而非是否应当用密文进行数据存储。片面的强调明文或密文存储数据是对这次安全事故责任的推卸,本次事件的责任主要是网站运营方,完全没有控制住源代码开发的安全性,导致有漏洞的系统和网站对接,被黑客发现和攻击导致泄密事件的连锁爆炸。

清华同方专家认为:从报道中提供的账号密码截图和已经获得的数据库密码表来看,可以断定是网站存在SQL注入漏洞,导致黑客可以很顺利的利用黑客工具进行攻击,从而获得数据库的访问权限以及有可能获得主机的控制权限,更有可能利用这种漏洞攻击关联的认证系统,如邮件、网银、电子货币等等。尽管与明文保护密码相关,但是CSDN泄密事件的根源还在于SQL注入漏洞。

SQL注入漏洞”事件频繁发生

其实,“SQL注入漏洞”事件在国内外频繁发生,显示了这类问题的普遍性和严重性。以下来看看最近几年来所发生的类似事件,让人触目惊心。

2009年英国议会被黑。

2009年,xinnet旗下数万家虚拟主机用户被黑客挂马,传播了无法数计的木马。

2010年百度被黑后伊朗很多网站被攻破。

2010年我国工信部发表声明,我国每年4.2万个网站被篡改,积极需要与社会企业合作。

2010年某房地产网站被同方检测出来有SQL注入的安全问题。

2011年某基金网站被同方检测出来有SQL注入的安全问题。

2011年CSDN600万账号密码被泄漏。

几乎每一个被攻击的主体都是响当当的企业或政府机构,“SQL注入漏洞”所产生危害性可见一斑。

二、解密SQL注入漏洞

由SQL注入漏洞导演了一场CSDN密码门事件,其破坏性和影响力之大,让人震惊。那么,何谓SQL注入漏洞呢?

据清华同方专家介绍:“SQL注入漏洞是已经盛行很久的黑客攻击行为,黑客通过网站程序源码中的漏洞进行SQL注入攻击,渗透获得数据库的访问权限,获得账号及密码只是其中最基础的一个内容。这种漏洞还会导致主机权限的丢失,关联认证系统的窃取等。”目前,SQL注入漏洞广泛存在于互联网和私有网络当中,主要的问题是程序员疏漏造成的结果。虽然目前有很多开发框架能约束程序员的开发行为,但开发者如果执意减少代码,还是很容易造成安全性问题的存在。

在先进的开发过程中,对源代码编译和发布以后,除了功能和性能测试外,CSO们应该通过权威的安全审计工具对网站系统进行安全性测试,检查是否存在SQL注入、跨站脚本和远程恶意程序执行的漏洞。如果存在漏洞,很多时候CSO是有权否决系统上线,防止安全事件的产生。不过这种黑盒审计费时费力,还容易遗漏,不但耽误业务系统上线,同时会引申出来。

但是,本次泄密事件中明确的发现CSDN的网站在上线系统是欠缺这种检测。其中账号密码一部分存在dearbook的字样,显然是对接系统的认证中心被攻破,这部分漏洞如果还不进行修复,即使用户更改密码,仍然会被黑客再次攻击获得用户密码。

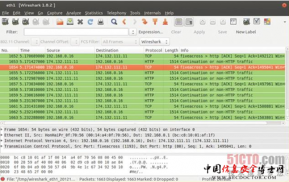

人类使用密码的思维其实很简单和固定,大部分人会使用一种特殊规则的密码,这种密码很难猜测,但是黑客通过SQL注入的漏洞进行攻击时,却不受这些制约。黑客的这种攻击行为其实是利用了SQL注入的漏洞,获得数据库的访问权限。黑客通过这种权限,就像是开发者一样,向数据库提交查询语句,一步步的获得数据库中的用户账号及密码。

黑客们在攻击数据库时,有着一些必经的路线图,SQL注入漏洞攻击就好似在问数据库问题:

1、你的名字是什么?

2、你有什么表格?

3、表格中有什么列?

4、某列的第1行长度是多少?

5、第1位是不是a?b?c?d?……z?

6、第2位是不是a?b?c?d?……z?

7、第N位是不是a?b?c?d?……z?

8、如果拿到账号及密码则到公共网络进行密文的破解,如果是明文则直接使用。

9、登录认证系统,使用获取到的账号密码权限去申请资源或欺骗基于信息系统的信任成员。

(责任编辑:闫小琪)