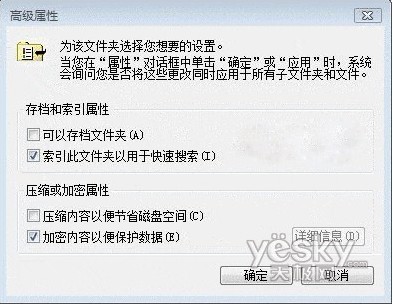

图5 在WEB管理界面中添加允许Ping包通过防火墙

“P2P过滤”对满足条件的数据包进行BT过滤。Emule和Edonkey过滤,只在包过滤“允许”的情况下可用,至少选择“BT过滤”、“Emule和Edonkey过滤”的其中一个时,才可以选择“P2P日志纪录”。

这里BT过滤就是对于满足该规则的连接,禁止其BT下载,支持的BT客户端包括BitComet 0.60以下版本、BitTorrent和比特精灵。Emule和Edonkey过滤就是对于满足该规则的连接,禁止其Emule和Edonkey下载。不过,对于已经建立连接的BT/ed2K的下载,不能禁止,必须重启BT/ed2K客户端后才能生效。

“抗攻击”共包括四种抗攻击。TCP服务可以选择抗SYN Flood攻击;UDP服务可以选择抗UDP Flood攻击;ICMP服务可以选择ICMP Flood和抗Ping of Death攻击。也可以在一条规则中,选择多个抗攻击选项。四种抗攻击的详细说明如下:

——当允许TCP规则时,选择了抗SYN Flood攻击,防火墙会对流经的带有Syn标记的数据进行单独的处理。抗Syn Flood攻击之后的输入框填写数值的具体含义:个位数为保留数字,0-9分别代表抗攻击强度,从弱到强。设置数字的位数如果超过两位,则该数字减去个位的数字表示限制每秒通过的能够真正建立TCP连接的带有Syn标志数据包的个数。如果设置为0,表示每秒通过的带有Syn标志的数据包大于90,才进行能否真正建立TCP连接;如果设置为1,表示每秒通过的带有Syn标志的数据包大于80,才进行能否真正建立TCP连接;如果设置为9,表示通过的带有Syn标志的数据包都经过了防火墙的判断,确认是可以建立真正TCP连接的数据包。

——当允许UDP规则时,选择了抗UDP Flood攻击,防火墙会对流经的UDP数据进行单独的处理。抗UDP Flood攻击之后的输入框填写的数值的具体含义是限制每秒通过的UDP数据包的个数。

——当允许ICMP规则时,选择了抗ICMP Flood攻击,防火墙会对流经的ICMP数据包进行单独的处理。抗ICMP Flood攻击之后的输入框填写的数值的具体含义是限制每秒通过的ICMP数据包的个数。

——当允许ICMP规则时,选择了抗Ping of Death攻击,防火墙会对流经的ICMP数据包进行单独的处理。含有Ping of Death 攻击特征类型的数据包将被过滤掉。

“包过滤日志”强制要求匹配该条规则的数据包是否需要记录包过滤日志。

3、在防火墙的WEB管理界面中,配置添加完以上两条安全策略后,也就解决了在办公区用户的电脑上不能Ping通,和不能访问FTP服务器上资源的故障。

五、总结。

1、随着互联网的飞速发展,网络安全问题越来越突出,人们的安全意识也不断地提高,但现在还没有一项技术和工具比防火墙解决网络的安全问题更有效。利用它强大的隔离和预防作用,通过在网络边界进行隔离,是改善网路安全状况最有效的方式。防火墙通常是圈定一个保护的范围,并假定防火墙是唯一的出口,然后由防火墙来决定是放行还是封锁进出的数据包。

(责任编辑:闫小琪)