近日,中国互联网协会反网络病毒联盟(www.anva.org.cn)发布了我国首个关于手机病毒命名及描述的技术规范《移动互联网恶意代码描述规范》,同时在中国反网络病毒联盟内将有20余家基础电信运营企业、研究机构、安全企业和互联网企业表示将遵循并启用该规范。

近年来,随着移动互联网的快速发展,智能终端的普及,手机病毒日益成为移动互联网用户的重要威胁。这些病毒被用于窃取用户个人隐私信息、非法订购各类增 值业务、产生异常网络流量,给用户造成直接的经济损失。根据中国反网络病毒联盟成员单位国家互联网应急中心、网秦公司、奇虎360公司、金山公司等单位的 监测数据,2010年手机病毒威胁形势日益严峻,其中较为典型的、造成较大危害的有如:“毒媒”、“手机骷髅”等。这两个病毒感染的手机终端数量在 2010年分别超过200万和83万,造成的用户直接经济损失高达千万元以上。目前,与手机病毒发展趋势相比,对手机病毒的防范和治理工作还存在较多的不 足。其中,目前国内外安全厂商、网络安全组织对手机病毒的定义、命名、描述存在较大差异,会混淆互联网用户对手机病毒种类、影响范围和危害情况的认知,不 利于提高手机用户的安全意识。

5月24日,在中国反网络病毒联盟召开的工作会议上,出席会议的工业和信息化部通信保 障局副局长熊四皓指出(图1),维护用户权益、保障移动互联网安全已经成为通信行业、互联网行业各部门和各单位的共同目标,要进一步加强手机病毒的监测、 预警和处置;同时,制定和完善技术标准和规范,促进手机病毒监测和处置协作是做好移动互联网安全治理工作的重要保证。在工业和信息化部以及中国互联网协会 的指导下,为促进联盟内各单位的手机病毒样本信息共享、分析、监测和处置工作,中国反网络病毒联盟秘书处国家互联网应急中心(CNCERT)牵头组织联盟 内成员单位,开始着手制定手机病毒描述规范。经过联盟内多次意见征集,在5月24日召开的联盟工作会议上,联盟成员单位审议并通过了我国首个手机病毒技术 规范《移动互联网恶意代码描述规范》(图2、图3)。

图1 工业和信息化部通信保障局熊四皓副局长讲话

图2 20余家单位正式启用《移动互联网恶意代码描述规范》

3 参会领导见证我国首个手机病毒技术规范产生

左二:工业和信息化部通信保障局熊四皓副局长

右二:工业和信息化部通信保障局闫宏强处长

左一:国家互联网应急中心运行部周勇林处长

左二:国家互联网应急中心运行部王明华副处长

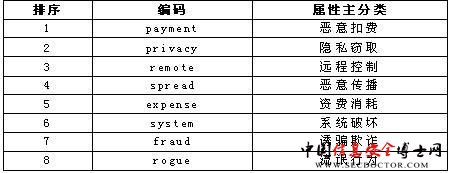

该规范主要约定了移动互联网恶意代码定义、属性定义及分类、命名规范等内容。其中,对手机病毒的定义为,在用户不知情或未授权的情况下,在移动终端系统中安装、运行以达到不正当目的,或具有违反国家相关法律法规行 为的可执行文件、代码模块或代码片段。按照危害等级以及特定属性,手机病毒可依次分为恶意扣费、隐私窃取、远程控制、恶意传播、资费消耗、系统破坏、诱骗 欺诈、流氓行为八大类恶意属性,如表1所示。对于手机病毒命名,采用分段式格式命名,依次为受影响操作系统编码、恶意代码属性主分类编码、恶意代码名称、 变种名称、[扩展字段]。

按照上述规范,2010年危害最大的“毒媒”手机病毒其中一个变种命名为s.remote.dumusicplay.b,该命名即说明“毒媒”主要影响Symbian手机用户,造成的主要危害是远程控制用户手机,英文名称为dumusicplay,变种版本为b。

表1 移动互联网恶意代码属性分类

据悉,经过通信行业主管部门的审批,基于该规范文本目前已经形成了通信行业标准《移动互联网恶意代码描述规范(报批稿)》,有望成为我国首个手机病毒相 关的行业标准。此外,由国家互联网应急中心牵头,已经有多家互联网安全企业参与中国反网络病毒联盟移动互联网恶意代码样本的共享、分析、监测工作。各方将 合力发现、密切跟踪手机病毒,防范恶性病毒的大规模传播和危害。

(责任编辑:)