四、 基于虚拟可信计算技术的安全终端解决方案

可信计算以及相似概念受到推崇的根本源自于日益复杂的计算环境中层出不穷的安全威胁,传统的安全保护方法无论从构架还是从强度上来看已经力不从心。

目前业内的安全解决方案往往侧重于先防外后防内、先防服务设施后防终端设施,而可信计算则反其道而行之,首先保证所有终端的安全性,即透过确保安全的组件来组建更大的安全系统。

可信计算提供的安全功能有:终端设备认证、数据完整性校验、用户身份认证、用户权限合法性、端口控制和管理、数据的加密存储、重要信息的硬件保护。这些安全功能保证了使用者、软硬件的配置、应用程序等的可信,进一步保证了终端的可信,最终构建出可信任的计算机网络。

1.传统可信计算终端平台体系结构

可信计算的根本目标是向用户提供完整的可信安全解决方案,其研究内容包括:系统安全芯片(TPM),安全主板,安全BIOS,安全操作系统,安全数据库,安全应用,安全可信网络接入,其中系统安全芯片(TPM)作为提供可信计算的核心部件。可信计算终端系统平台是在通用计算系统平台基础上构架一种全新的安全体系结构而形成的(如图2所示)。

图2. 可信计算系统平台安全体系结构

但现在的可信计算终端方案可能面临着一些问题和难题:

■ TPM与CPU 融合后的可信问题。可信计算终端的核心就是可信平台模块(TPM)。可信平台模块把PKI、数字证书和安全协处理器纳入每台PC。目前TPM是独立的系统安全芯片,基于可信计算组织(TCG)制订的规范,从技术的角度很容易与CPU融为一体。一旦出现这种所谓的“安全CPU”,和基于“安全CPU”之上的“安全操作系统”,我们的计算环境与计算终端将如何保证可信与安全。

■ TPM 与BIOS 的分离的安全问题。在TCG规范中把BIOS FLASH 与TPM芯片两个模块分别挂在CPU芯片组南桥的LPC总线上,在系统启动的过程中,由TPM模块来完成对FLASH 中BIOS的各模块进行完整性验证和各种密码与安全运算,进而控制可信安全终端从启动到运行的全过程。在这种安全机制中,TPM模块本身并不能防止FLASH中的BIOS被窜改,只能被动地对可能的攻击行为进行应付。

■ 可信计算的有效管理问题。如果说基于TPM上的安全技术是可信计算的“根”,那么有效管理就是其“本”。所有的安全技术,包括安全模型,安全策略,密码算法和协议都与信任相关,都有预先假定的信任前提。因此如何在网络环境中建立有效的信任关系,如何对这种信任关系进行有效的管理,就成为目前亟待解决的关键与基础问题。

2. 基于虚拟可信计算技术的安全终端方案

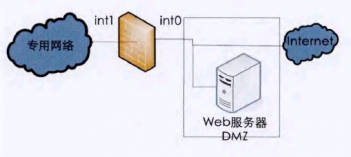

采用Secure Virtual技术的虚拟可信安全终端是希望使用TPM和PKI等技术,通过外挂的TPM模块以达到在现有的各种普通终端上实现可信计算的环境,同时以外挂的TPM模块为核心,利用终端的物理条件建立可信的网络连接。

(责任编辑:adminadmin2008)