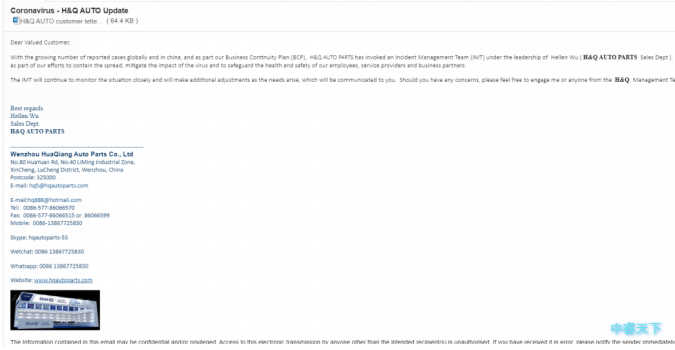

邮件2:Coronavirus - H&Q AUTO Update

钓鱼邮件正文

包含附件:H&Q AUTO customer letter COVID-19 update.doc

附件MD5:1c87c6c304e5fd86126c76ae5d86223b

附件样本分析:

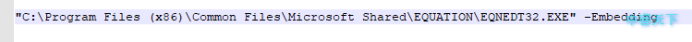

对doc文件进行分析,程序调用Office公式编辑器,利用CVE-2017-11882漏洞进行攻击。

调用命令行

恶意文件运行调试后会访问域名“sterilizationvalidation.com”下载PE文件“elb.exe”,其功能与Agent tesla木马相同。通过路径看,是利用一个存在漏洞的WordPress网站作为C&C节点。

下载请求

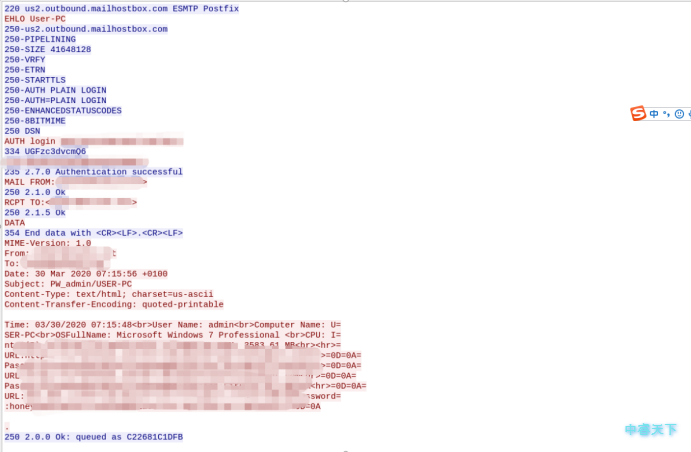

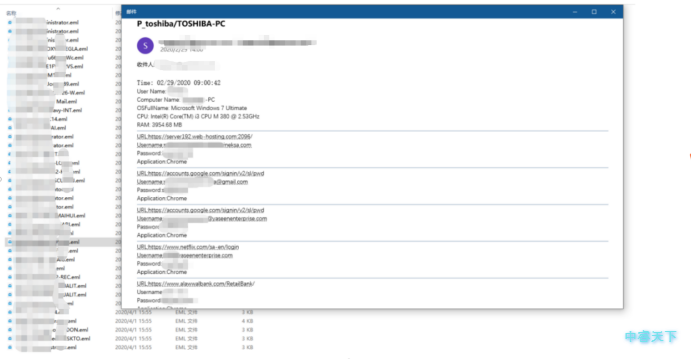

通过SMTP流量将从主机中获得的数据发送出去:

wireshark截图(SMTP流量)

从流量上看,攻击者通过mailhostbox邮箱服务商,登陆设定好的邮箱给自己发送了一封邮件,邮件内容是受害主机内的相关应用账号密码。

SMTP协议数据包

发送受害者信息的同时,攻击者也在数据包中暴露了收件邮箱的账号密码。对数据解密后,安全专家成功登陆攻击者的收件邮箱。

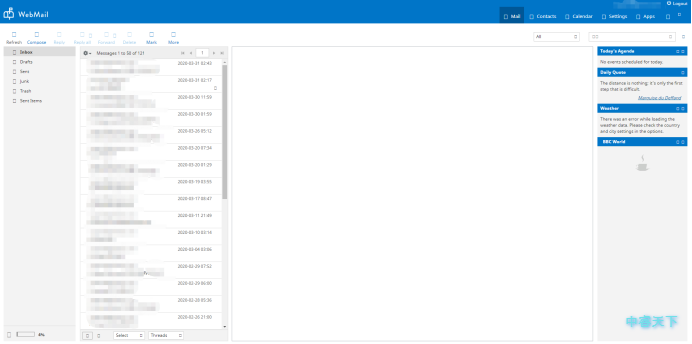

攻击者邮箱的收件箱

这是SWEED黑客组织其中一个收取回传信息的邮箱。自2020年1月19日收到第一封邮件起,此邮箱已收到121封邮件。可推断疫情刚开始爆发,攻击者便开始了相应的邮件钓鱼动作,并一直持续进行钓鱼攻击。

目标受害者影响分析

无论是钓鱼邮件“中国冠状病毒病例:查明您所在地区有多少”还是“Coronavirus - H&Q AUTO Update”,其中的恶意程序都只是个木马下载器,最终执行的木马都是Agent tesla木马。

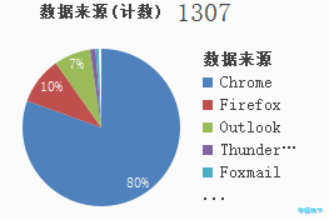

从本次截取的样本数据中,安全专家获得多个“SWEED”黑客组织收取盗窃密码的邮箱,收件箱中共发现342封邮件,对应342个受害者,经去重后被窃取的相关账号密码多达1307个,主要以chrome和firefox中存储的密码为主。

数据回传邮件中的账号分布占比

受害者主机回传的邮件

尽管木马上传程序中并没有设定记录受害者IP,安全专家通过提取EML的Received头中发件客户端IP作为受害者IP,统计发现受害者遍布57个国家。安全专家进一步根据登录URL、受害者IP、账户三个属性筛选出20多个中国受害者,得到30多个国内账号,并经校验发现目前部分账号依然可在线登录。

相关安全建议

针对已购买“睿眼·邮件攻击溯源系统”的单位:

1.实时检测疫情相关钓鱼邮件

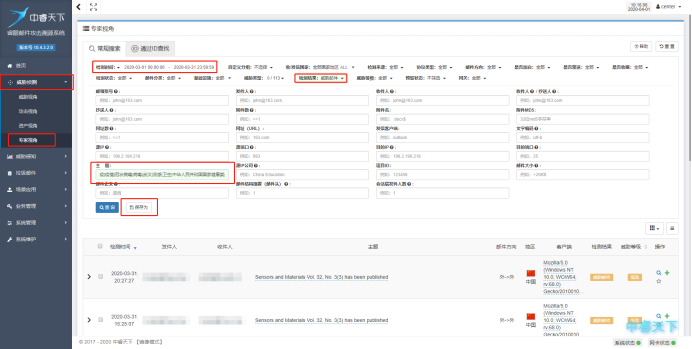

在睿眼·邮件的“威胁检测”->“专家模式”下选择威胁邮件,搜索主题或邮件正文中带有疫情相关关键字的邮件,并另存为场景,实现对疫情特殊时期这一场景下的威胁邮件实时监测。

疫情相关关键字可参考:疫|疫情|冠状病毒|病毒|武汉|流感|卫生|中华人民共和国国家健康委员会|卫生应急办公室|旅行信息收集申请表|卫生部指令|封城|Epidemic|situation|coronavirus|wuhan|influenza|health|COVID-19|Face mask|thermometer|World Health Organzaction

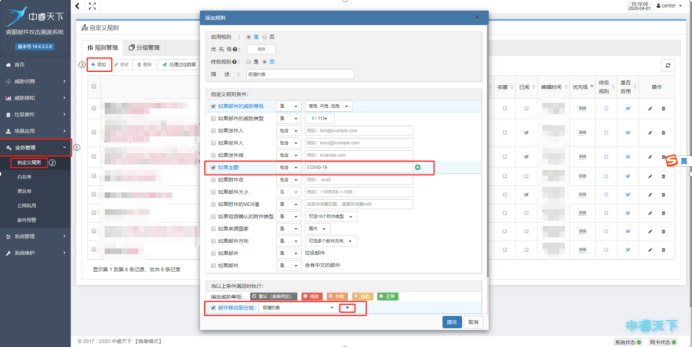

通过关键词设置实现抗疫期间特定场景的威胁邮件实时监测

2.自定义分组疫情相关钓鱼邮件

在睿眼·邮件的“业务管理” -> “自定义规则” -> “添加”设定主题为疫情相关词条时,添加到“疫情钓鱼”分组,实现自定义分组。后续可在界面选择自定义分组,对疫情相关钓鱼邮件进行专门检查。

自定义设置规则实现对特定威胁邮件的自动分组

3.MDR服务:邮件攻击溯源服务

针对政企单位自身或部署睿眼·邮件发现的威胁邮件,中睿天下安全专家针对其需求进行深入溯源分析,包括邮件来源、邮件影响范围、邮件攻击目的、攻击者身份背景等溯源分析,最终以报告形式交付,适用于高级邮件攻击事件的溯源分析。

针对普通邮箱用户:

1. 谨防关于“疫情”、“新型冠状病毒”、“COVID-19”等相关热点词汇的电子邮件,不要随意下载或打开来历不明的相关邮件及附件。

2. 由于附件中除使用office漏洞和PE文件以外,office宏攻击最为常见。建议在office选项->信任中心->信任中心设置->宏设置->禁言所有宏进行设置,关闭office宏功能,防止被宏病毒感染。

3. 正文中如果存在网站链接或可点击图片,可点击右键检查其链接URL与描述是否一致。当URL中带有当前邮箱名或使用短链接,如非业务需要,很可能就是钓鱼网站。

疫情相关高频邮件名(部分)

诈骗类型钓鱼邮件

- 中国冠状病毒病例:查明您所在地区有多少

- Supplier-Face Mask/ Forehead Thermometer

- The Latest Info On Pharmaceutical Treatments And Vaccines.

- We Have A Lot Of Face Mask!!!

- Your health is threatened!

- COVID-19批准的针对中国,意大利的补救措施

WHO组织伪造

- COVID-19 UPDATE

- COVID-19更新

- RE: Final Control Method | World Health Organization| Important

- COVID-19 Solution Announced by WHO At Last As a total control method is discovered

- RE: Coronavirus disease (COVID-19) outbreak prevention and cure update.

- World Health Organization/ Let’s fight Corona Virus together

- World Health Organization - Letter - COVID-19 - Preventive Measures

疫情相关恶意邮件附件名:

- COVID-19 UPDATE_PDF.EXE

- CV + PICTURES 2938498-02-27-2020.arj

- list.xlsx

- message.txt .scr

- uiso9_cn.exe

- Coronavirus Disease (COVID-19) CURE.exe

- Breaking___ COVID-19 Solution Announced.img

- game_zy0520.pif

- CORONA_TREATMENT.pdf.exe

- covid-19.img

- COVID-19 WHO RECOMENDED V.exe

- H&Q AUTO customer letter COVID-19.doc

- WHO-COVID-19 Letter.doc

相关IOCS:

|

IOCs |

类型 |

备注 |

|

5fc077636a950cd5f89468e854c0e714 |

MD5 |

List(1).xlsx |

|

f1dd41a8b9807a6c18114f106a18fbba99773f75 |

SHA1 |

List(1).xlsx |

|

d534737eab45af28c56097cb52ef54c9 |

MD5 |

File.exe |

|

2cef8fda06a8595eafe20711f25ecd160de6634d |

SHA1 |

File.exe |

|

1c87c6c304e5fd86126c76ae5d86223b |

MD5 |

H&Q AUTO customer letter COVID-19 update.doc |

|

f42c6a014358758cdb722918acd95f1be153788f |

SHA1 |

H&Q AUTO customer letter COVID-19 update.doc |

|

264d328735f583080e6990104abf8e89 |

MD5 |

elb.exe |

|

2969f255ed378e85ec829b8014e34417a525bc47 |

SHA1 |

elb.exe |

|

hxxp://sterilizationvalidation.com/wordpress/wp-content/uploads/2019/files/elb[.]exe |

URL |

elb.exe下载地址 |

|

33411debe6489bcab7d30774edb24645 |

MD5 |

nass.exe |

|

3f1023e5930f1717d980abddf3f0564451d10a84 |

SHA1 |

nass.exe |

|

hxxp://216.170.123.111/file[.]exe |

URL |

File.exe下载地址 |

|

hxxp://216.170.123.111/nass[.]exe |

URL |

nass.exe下载地址 |

|

webmail.mailhostbox[.]com |

URL |

mailhostbox邮箱地址 |

(责任编辑:安博涛)