每位首席信息安全官的梦想都是拥有一艘没有任何漏洞的船,高级持续性威胁和黑客活动分子永远无法攻破它。这的确是一种梦想,但我们应当将其变成现实。问题在于,当人们越来越靠近优化威胁情报策略的理念时,他们往往会忽略大局。

宣传和使用威胁情报只有一个真正的目标:减少行动风险,以保持或提升盈利能力。随着攻击方制造数据破坏的新趋势,受到长期损害的可能性也变得更高。那么,首席安全官应当如何行动?

通过将情报资源集中于高度特定化的商业目标(保持或提升盈利能力),过大的目标可以被缩小到一小点高度有价值的情报。要做到这一点,应当建立更加有效的威胁情报策略。

保持对大局的关注,减少行动威胁,保持盈利能力应当是企业威胁情报策略的基础。

1、情报收集,更进一步

收集网络威胁情报有三个主要方法:

1. 通过截取和分析通讯过程等使用的信号,获得信号情报(Signals Intelligence,SIGINT);

2. 来源于公开信息的开源情报(Open-source Intelligence,OSINT);在我们讨论的这个情景下,它们是使用搜索引擎或专门的爬虫软件搜集的互联网情报;

3. 人工情报(HUMINT),使用威胁源社区中的线人。

当然,应该根据企业的实际情况排布三者的优先级。

2、建设与否:忍受痛苦并选择

威胁情报有一个特点:获取多少也不嫌多。

大多数企业开始进行情报收集时入口很小,他们查找得越多,得到的就越多。一段时间之后,这变成了过于繁重,但又必须完成的任务。这时候就又遇到那个老生常谈的问题了:建设还是购买?在单独进行选择之前,应当先咨询与你的用例有关的专家。

3、获得更好的上下文

这样做十分诱人:专注于最新的威胁,与此同时凝视上周获取的信号,甄别最微小的趋势。但如果你在细节上迷失,将有可能漏掉更危险的猎物和更持久的威胁。基本上,你的威胁情报必须包括宏观和微观的时间段,最大限度地减少遭受严重数据泄露的风险。

4、知道多少并不重要,方法才重要

威胁情报中最为常见的问题并不是收集或处理数据,而是在企业不同部门之间沟通获取的信息。如果获得高质量的威胁情报,应急小组、安全行动中心、事件响应、漏洞管理等领域都能够大幅度进步。如果你在看完这篇文章之后做的唯一一件事就是调查如何在企业内分配情报,你的时间不会白费。

5、打破知识隔阂

众所周知,对于威胁情报而言,存在很大的知识隔阂。这个隔阂的大小大约与 C 级高管的规模与能力相当。但这必须改变。

不论如何,你必须清楚知识隔阂并不一定是 C 级高官的问题,而是无法将这些真实存在的网络威胁转换成高管能够理解并据其响应的安全专家的失误。因此不论是通过面谈还是渠道,都应当牢记多与高管进行沟通。询问他们的需求,以及他们希望如何实现。他们需要一种可以方便理解并消化的信息格式。

6、行动vs策略

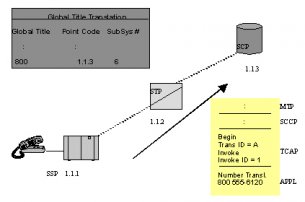

有用的威胁情报项目能够自动处理来自各种源头的外部攻击数据(也被称为入侵指标)。

事件识别只是第一步。第二步是自动化防御控制,阻止未来的事件发生。这一威胁情报的关键功能之所以有效,是因为它围绕计算资源展开。基于行动能力建立的世界级威胁情报方案包括围绕人才的资源和策略性分析。分析师确定当前和未来针对企业战略资产的信息安全威胁。

7、确定趋势

趋势的确定可能包括宏观项目,比如确定企业明年面临的顶级网络威胁。宏观趋势一般都是从季度或年度视角上作出的。包括确定有可能被对手利用的新工具发布时间的微观趋势基本上是以天或周的时间跨度确定的。

8、内部狩猎

检测恶意内部人员以及未检测到的外部攻击是威胁情报应当定期执行的另一个策略性功能。了解网络拓部结构和可用的观测源是先决条件之一。但伟大的猎人应当具有创造性,他们能够基于规律和来自单个或组合数据集的异常识别发明新的狩猎方法。

9、不断地问你自己这个问题

说到底,你想要它有多复杂,威胁情报就能多复杂。永远有更多需要测试的东西、更多需要检查的日志文件和更多需要阅读的研究报告。但在做这些事情的同时,你需要不断问自己同一个问题:这对帮助企业保持盈利有好处吗?只要问题的答案是否定的,你就应当将它放下,并选择新的目标,毕竟总还有更多需要观测的数据。

(责任编辑:安博涛)