分享到:据了解,Avast公司的安全研究人员入侵了一台Vizio智能电视,并成功获取到了目标设备的家庭网络访问权限。

在当今这个时代,互联网可谓是无处不在,你的电视,你的灯泡,甚至你的冰箱都和互联网有着千丝万缕的关系。我们现在生活在物联网的世界之中,我们所有的物理设备都会接入互联网。所以对于我们来说,就必须得清楚地了解他人是如何能够利用这些联网设备来获取到我们的信息,甚至侵犯我们的隐私。比如说,从目前已经发生过的事情来看,我们可以入侵某人家中的智能电视,然后获取到这个人家庭网络的访问权限。这件事情也足以说明,我们家庭和办公室中的联网设备存在很多安全问题,这些问题将会影响到我们的隐私信息。

通过此次研究,我们的目标就是告诉大家,智能设备中的安全漏洞将会对一个普通人产生怎样的影响。在这篇文章中,我们将会涉及到中间人攻击(MITM),注入SSID,以及对设备系统的二进制代码进行解码等方面的内容。

最后,我们还发现,在智能电视首次启动的配置过程中,无论用户是否同意设备的隐私政策和服务条款,智能电视都会泄漏用户的网络活动信息。除此之外,我们还在设备中发现了一个潜在的安全漏洞,攻击者可以利用这个漏洞来获取目标用户家庭网络的访问权限。由于这一切听起来会让人感到恐慌,所以我们在此必须要声明,Vizio公司已经成功修复智能电视中的安全漏洞。接下来,我们就开始给大家讲解我们的实验过程。

研究发现

在我们的物联网研究实验室中,整个墙壁上都挂满了智能电视,而且这些电视全部都连接了用于测试的无线网络接入点。在这个无线网络中的所有设备,其所有的联网活动和联网数据都会流经一个分析系统,该系统可以捕获所有的原始通信数据。至此,我们打开了一台智能电视,然后实时观察这台电视所发送的通信数据包,并且将这些信息保存了下载,以便进行更深层次的分析。除此之外,我们还可以拦截并修改进出这个系统的所有通信数据。

当我们打开一台Vizio智能电视,并将其接入无线测试网络之后,我们可以立即看到智能电视会通过网络请求各种在线服务。这些电视中安装了大量的附加程序,这些应用程序将会产生大量的网络流量(例如Youtube,Vudu,Netflix等等)。但是,考虑到我们的实验目的,所以我们需要的是一个纯净的系统,这样才可以准确地发现攻击者是如何进行攻击的,并排除其他在线服务给实验带来的干扰。我们发现这台智能电视的一个突出特点就是,即使在我们用它来收听广播节目的时候,它每次启动都会调用一个服务(电视会利用HTTPS协议与tvinteractive.tv的某些服务进行通信)。但是我们无法从捕获的网络通信数据中发现更多的细节,因为这些通信数据经过了SSL加密处理。

知己知彼

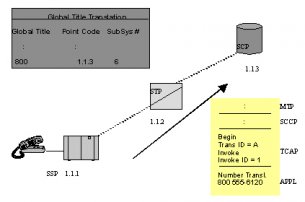

接下来要做的就是利用WHOIS网站提供的域名搜索服务来对tvinteractive.tv进行研究。我们发现,当用户观看了一个电视节目之后,电视会利用节目信息创建一个用户指纹。在对其内容和时间代码进行了验证之后,我们向内容提供商(或者是广告商)发送了一个事件触发请求。服务器返回的响应信息是一个指向某个应用程序的链接地址,并且具体信息全部都显示在了我们的屏幕中。

这也就意味着,智能电视可以利用你所观看过的节目信息生成用户指纹,并将这些数据发送到认知网络中。而获取到这些信息的人,就可以对用户进行深入地行为分析了。

我们想知道的是,智能电视到底向tvinteractive.tv发送了哪些数据。但是这些通信数据全部都经过了加密处理。幸运的是,我们的系统可以截取到这些通讯信息,并在网络中模拟进行中间人攻击。在这个系统中,我们为tvinteractive.tv专门设置了一个DNS服务器,而且还配置了一个简单的网络主机来处理智能电视所发送的请求信息。有了这些工具,我们就可以在网络服务器的日志记录中看到智能电视在发送请求时所用到的完整URL地址了。如果我们足够幸运的话,电视应该不会检查HTTPS连接的凭证,这样我们就可以伪造通信数据了。

幸运女神降临

现在,我们成功找到了Vizio智能电视中的设计缺陷了,而且幸运的是,电视不会对HTTPS的控制证书进行检测。这也就意味着,我们可以对通信链路进行中间人攻击,捕获到请求信息,并且将这些信息发送至我们的网络服务器,然后把我们伪造的静态内容发送给电视。打开电视之后,我们等待了15秒钟,然后观察到了电视所发送的请求信息(电视型号和固件版本等等)。

https://control.tvinteractive.tv/control?token=**redacted**&h=**redacted**&oem=VIZIO&chipset=MSERIES&chip_sub=5580-0&version=83&TOS=105&country=USA&lang=eng&fw_version=V1.60.32.0000&model_name=E32h-C1&client_version=2.6.27&disabled=0

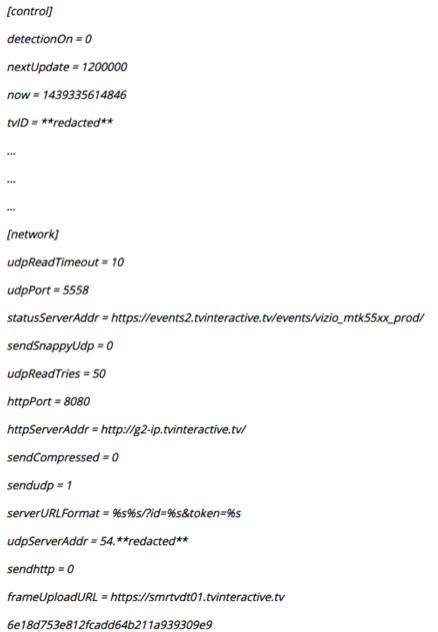

电视会向tvinteractive.tv请求控制数据,这些数据也是我们需要进行分析的内容。在控制数据的最后一行中,还包含有一个校验值。原来,电视不会对通信链接的证书进行检测,而是会在使用这些数据之前,对控制数据末尾的校验值进行检测。我们可以利用伪造的网络服务器来获取到这些控制数据,但是我们无法在不破坏校验值的情况下修改控制数据。这个校验值是一个MD5值,所以我们首先得假设在生成这个校验值时,服务器还会使用到密钥。在密码学的专业术语中,这种类型的密钥被称为“Salt(盐)”,除此之外,我们还会涉及到密钥交换等技术。

捕获的部分控制数据如下图所示:

用户应该怎么办?

根据我们的分析结果,攻击者可以利用智能电视中的安全漏洞,来攻击用户的家庭网络或者公司的办公网络。比如说,攻击者可以劫持DNS服务器,并且将恶意控制数据发送给智能电视。因为智能电视在启动的时候,默认会调用控制服务器发送过来的信息,而且不会对控制服务器的真实性和有效性进行检验。这也就意味着,网络设备不需要开放任何的端口,攻击者也可以获取到网络系统的访问权限。

还有一个问题,就是用户的网络行为数据会被发送至tvinteractive.tv,这会引发一系列的隐私问题。幸运的是,Vizio智能电视中提供了相应的设置,用户可以禁用电视的这项功能,具体操作步骤如下:

菜单->重置&管理->智能互动->‘关闭’

如何保证用户信息的安全

首先,我们要开启智能电视的系统软件更新功能。Vizio公司在了解到了这些问题之后,便在第一时间采取行动,在很短的时间内解决了这些问题,Vizio现在已经开始向广大用户推送系统固件的更新通知了,用户只需要对固件进行更新,就可以解决这些问题。根据Vizio公司发布的信息,用户只需要保证智能电视连入了网络,那么系统的升级通知就会自动显示在屏幕中。所以,我们不得不对Vizio公司对这个问题的快速响应以及解决问题的能力表示赞扬。

原文链接:https://blog.avast.com/2015/11/11/the-anatomy-of-an-iot-hack/

(责任编辑:安博涛)