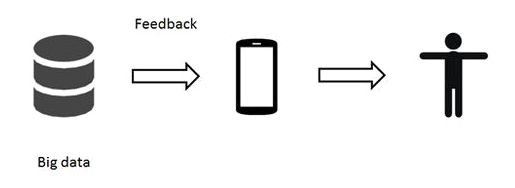

所以,大数据的第一阶段是:辅助产品设计者做判断、让产品制造者更好地满足用户。

这时候的大数据主要是来为产品提供支持,产品再应用于用户。

大数据应用的第二阶段:创造价值

在数据的数量和质量达到一定程度后,事情开始变化了。元数据将不仅作为产品的辅助,而是变成了最有价值的产品本身。

很简单的,全中国最熟悉老百姓消费习惯的是工商局吗?是哪个协会吗?是哪个科研机构吗?都不是,是淘宝。

拥有最全面的个人信用信息的,是人事局吗?是银行吗?是咨询公司吗?都不是,是支付宝。

道理其实很简单,所有行为(消费、交易)发生在了这个平台上,而这个平台又有所有数据的记录,那这些数据就能产生巨大的价值。

你以为做医疗健康这方面的产品仅仅是关注你的健康吗?并不是,他们同时还能够记录你所有的体征,这是第一线的临床数据。

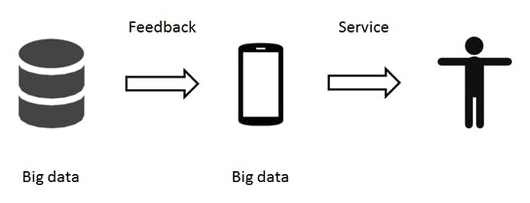

此时,大数据本身已经成为了产品,可以输出有价值的内容。

消费行为数据,卖给广告商,广告商就可以定向给你投送广告;信用数据,卖给银行,银行就可以判断出你的信用程度。健康数据,卖给保险公司……你懂的。

不仅仅是将数据出售,数据提供的内容完全可以创造出新的产品。尤其O2O这样的产品/服务,上游是服务提供者和资源,下游是用户,都能够有价值可以发掘。

以前做美甲的时候,我们设想的商业模式,上游就是了解美甲师用品的情况、跟生产厂家合作,把控渠道;下游是了解用户的情况,从而也能够跟其他美业产品合作(定向帮你把产品带到家里,河狸家其实已经在做),来让用户数据产生价值。

我之前听说饿了么在尝试一项新服务,就是为餐馆提供食材。乍一听有点怪,但后来想想的确是再合理不过。除了饿了么还有谁更能清楚某块区域的餐品售卖数据呢?这地方萝卜白菜卖得多、有多少量,饿了么清楚得很,跟农场谈合作,可以很好地把控上游渠道。

这阶段的大数据,已经可以成为产品,为用户直接服务。

从另一个角度看,通过我们行为数据这些元数据,我们已经在慢慢被量化的信息给描述出来了。看到这些数字(一年花了多少钱、在哪方面花的钱等等)已经对这个人可以有相对粗糙的认识了。

而大数据最终的形态开始初现。

大数据应用的第三阶段:塑造我们

我之前也总是对行为数据表示不屑。你知道我在淘宝买了点东西、跟谁微信聊了几句话、去百度随便查了点东西,就能知道我是什么人了吗?

还真的可以。只要数据保质保量。

我发现你微信跟异地的某个妹子聊得特别多、经常还视频,那这大概就是你异地的女朋友;我了解你在百度一直搜东南亚的机票和旅行攻略,那我知道你可能要去那里玩。

就是这么简单的几条元数据,我就能推测出来,有很大的概率你最近要跟女朋友一起去东南亚旅行。

这是说明元数据能够推理信息的逻辑性。而对于可获取的元数据,也越来越多了。

作为这些产品的数据的拥有者,我完全不需要派个私家侦探来跟踪你。只需要等你自己乖乖把这些数据送上来。

春节的时候,支付宝为什么要和微信争抢小额支付和社交场景的支付?不是为了那点手续费,就是为了它缺失的社交支付这一块。这块数据的价值,远超想象。

未来我们每个人的衣食住行、生活起居,都将有大量的数据记录。我们的行为会变成一串串数字成为可量化的数据,成为描述我们的信息。我们工作用云笔记、吃饭用饿了么、打车用滴滴、搜东西用百度、社交用微信,每一步都事无巨细被记了下来。

不信你可以翻出你历史所有在百度或者Google的搜索记录来,对你生活的描述绝对比你自己的日记都要真实。

这些数据将被转换成有价值的商业数据,来描述你各方面的信息。

最终,我们本身就是可以被量化的大数据对象

这样的未来自然有利有弊。利是我们无处不在享受着大数据带来的便利,我们看到的每一条广告都会是我们自己喜欢的,我们查的每一条搜索记录都是根据我们特点来推荐的,我们在加好友时系统甚至都可以说他是不是会跟我们合得来。

弊在于,我们的隐私就暴露无疑。只要数据的拥有者想做点坏事,那真的是什么都有可能。

大数据绝不会止步在为决策仅仅提供帮助,它的终极形态就是可以用海量的数据描述我们一个个具体的个体。当达到这一步时,现在的市场调研、用户分析将会变得异常简单。

因为,大数据已经完全能够塑造出我们了。

(责任编辑:安博涛)