PDP(Policy Decision Point)是策略决策服务器。同AR类似,PDP也由三部分组成。

IMV(Integrity Measurement Validator,完整性评估决策器):从IMC那边接受状态信息,按照策略验证信息,然后将得到的结果返回给TNC Server。

TNC Sever(TNC服务器):根据从IMV中得到的结果作出决策,将决策传给NAA。

NAA(Network Access Authority,网络接入权威机构):确认状态信息和授权信息,将决策传给PEP。

1.2 可信网络连接系统(TNCS)

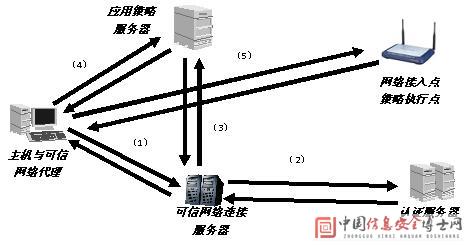

基于TNC标准的TNCS(Trusted Network Connect System, 可信网络连接系统)的基本原理如图2所示:当有终端主机希望连接到网络中时,首先应确定该主机的安全状况(如反病毒软件、个人防火墙、入侵检测系统、操作系统及应用程序的补丁程序的运行状态和当前版本等),然后根据该主机对网络安全策略的符合情况提供适当的网络访问权限。可信网络连接还能够隔离不符合安全策略要求的终端主机,并提供隔离检测区,尽可能对这些终端进行补救(例如升级它的软件或病毒签名库),使它满足安全策略要求,从而获得连接网络的权力。网络管理员可以利用可信网络连接建立安全策略,使得终端必须达到一个最低的信任级别才能连接到网络中。也就是说,在建立新的网络连接时便检测并隔离带有潜在危险的终端,从而确保蠕虫、病毒和其他恶意代码无法入侵网络或在网络中传播。

图2. 可信网络连接系统(TNCS)

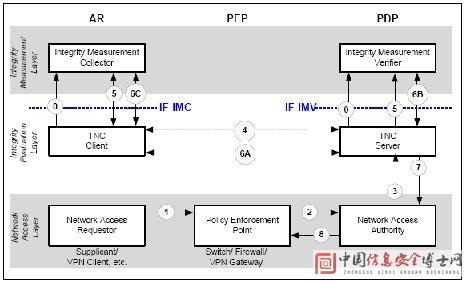

图3. TNC架构中的信息流

一次完整的可信网络连接中的信息传输如图3所示:

NAR向PEP发起访问请求

PEP将访问请求描述发往NAA;

假设授权被允许了,网络访问授权者将请求发往TNC Server;

TNC Server开始对客户端的授权验证,比如验证AIK;

TNC Client告诉IMC开始了一个新的网络连接,这个网络连接需要一个完整性握手协议。IMC返回所需信息。TNC Server将这些信息交给IMV;

在这个过程里面,TNC Client和TNC Server需要交换一次或多次数据,直到TNC Server满意为止;

当TNC Server完成了对Client的完整性握手,它将发送一个信息给NAA,要求允许访问。这里需要特别注意,如果还有另外的安全考虑,此时NAA仍旧可以不允许NAR的访问;

NAA传递访问决定给PEP,PEP将最终执行这个决定,来控制NAR的访问。

二、系统设计方案

2.1 总体系统设计

系统设计遵循TNC 标准。因为标准的好处在于基于同一个标准的不同厂商产品之间的互操作性比较好,所以市场上的用户可以选择基于同一个标准的不同产品来共同完成一个系统,不同产品之间能够无缝协作。增加了用户选择的灵活性,降低了总体拥有成本(TCO)。

按照TNC标准:在主机连接到网络设备时使用IEEE 802.1X协议和EAP(IETF RFC 3748)协议作为它们之间协商的通信协议,使用RADIUS(RFC 2865)进行访问验证和授权。

(责任编辑:adminadmin2008)