测试原型系统是否能够满足在需求分析中提到的如下功能需求:

未通过用户身份认证或完整性信息评估的终端,被“禁止”或“隔离”接入网络

只有通过用户身份认证且通过完整性信息评估的终端,才能被“允许”接入网络

接入验证过程要保证信息传输的机密性、完整性、可用性

二、测试拓扑

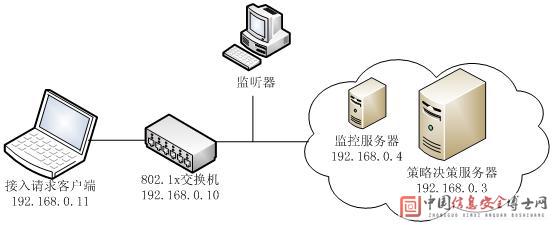

系统测试拓扑如图11所示。经过以上测试表明,该系统符合我们最初的设计需求和目标。

4.2 一致性测试

所谓一致性,就是系统的实现与规范符合的程度。一致性测试的目的主要有三个方面:确保原型系统软件实现与TNC规范的一致性; 确保原型系统行为与TNC规范的一致性; 找出TNC原型系统与TNC规范不一致的地方。

测试主要是参考TCG组织的一致性工作组(Compliance Work Group)已经制定的一些一致性测试计划来进行的。一致性工作组的目的是为TCG中的所有组的规范生成测试工具。就TNC来说,一致性工作组的下面的Compliance_TNC子工作组从事TNC方面的一致性测试相关工作。

就目前来看,一致性工作组的进展相对比较缓慢,第一版本的规范还没有形成。我们测试中参考的规范是一致性工作组内部正在审阅的一些相对比较成熟规范。这些规范包括:

1. TCG_Compliance_Interoperability_Guidelines_Rev_0.10

2. TNC_Compliance_IF-PEP_Compliance_Test_Plan_v0_16_TBDs

3. Compliance_IF-IMC_Compliance_Test_Plan_v0_09

4. TNC_Compliance_IF-IMV_Compliance_Test_Plan_v0_06

根据如上所示规范2、3、4,我们对TNC原型系统的IF-PEP、IF-IMC、IF-IMV进行了测试。测试结果显示,我们的TNC原型系统符合TNC规范要求,保证了与规范的一致性。

五、总结

我们设计的TNCS是遵守开放的TNC标准规范的,这样有利于系统的互操作性。为了提高开发效率,减小重复劳动,采用开源项目TNC@FHH为TNCS的基础框架,结合802.1x的开源项目HOSTAPD和RADIUS开源项目Free Radius,在此基础上构建TNCS,进行进一步开发,扩展整个系统功能。

密码技术和生物特征识别是身份认证技术的两种主要方式。由于密码技术可被盗用的特点,在很多关键性的应用中,基于生物特征的身份认证技术越来越受到了重视。后续工作我们还将在检测器和用户身份的结合方面进一步将生物特征认证模块集成到我们系统中。

参考文献

[1] 李军. 渐成热门的网络端点安全技术. 计算机安全. 2005,1.

[2] Hasham Ud-Din Qazi. Comparative Study of Network Access Control Technologies. Final Thesis of Department of Computer and Information Science, Linköpings universitet. 2007

[3] Trusted Computing Group. TCG Trusted Network Connect TNC Architecture for interoperability Specification Version 1.2. May, 2007.

[4] Microsoft Corporation. Introduction to Network Access Protection. http://technet.microsoft.com/en-us/network/cc984252.aspx, Feb. 2008.

[5] Cisco Systems, Inc. Network Admission Control Introduction. http://www.cisco.com/en/US/netsol/ns466/networking_solutions_package.html, 2007.

[6] Integrated security for Cisco networks from IBM. IBM Corporation. http://www-03.ibm.com/industries/education/us/detail/solution/C219368X94528W38.html?tab=3, 2007.

[7] Global Market Share Statistics. Operating System Market Share. http://marketshare.hitslink.com/operating-system-market-share.aspx?qprid=8, April, 2009.

[8] Juniper Networks. Importance of Standards to Network Access Control. http://www.juniper.net/solutions/literature/white_papers/200205.pdf, Nov. 2006.

图11. 系统测试拓扑图

(责任编辑:adminadmin2008)