Redis数据库在内网渗透中比较常见,结合近期的利用过程,记录下:

在内网机器中下载Redis解压make一下,不用make install。

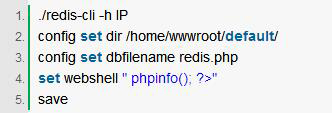

A) 一般情况下知道路径写shel;

B) 利用公匙免密码登录1本机生成公匙2 利用redis将公匙备份到redis机器上;

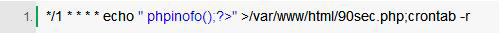

C) 利用linux的任务反弹shell。

1 /var/spool/cron linux机器下默认的计划任务,开启cron的时候,linux会定时去执行里面的任务,文件名为用户名2 redis 设置dbfilename到上面可以直接反弹shell回来。

大概总结了主要是以上三种方式获取redis服务器的权限,因为redis一般都是root权限启动的,所以权限很大。

但渗透过程中总是会出现意向不到的情况,有木有啊。

第一种方式,如果redis数据库太大,导致php马超限,直接500不解析,那我们可以通过第三个命令写个马到web目录。

这样的马就没问题了。

第二种方式,我测试本机没问题,但是到了渗透环境就出问题了,应该是ssh免密码登录 .ssh目录权限问题,成功几率不太大;

第三种方式,最喜欢的一种,简单粗暴明了,连提权都省了(如果是重要的机器,root用户一般都会有计划任务,建议先用低权限的用户反弹个shell上去 探下情况,在root) 但也遇到很奇葩的不给连接外网的机器,那就只能写个shell到web目录,或者在内网监听一个bashshell ,自己去连接就ok了。

redis还有一个发现就是,高版本的linux提权不了,我们也可以通过redis直接提权,也就是第三方软件提权的一种方法吧。

(责任编辑:安博涛)