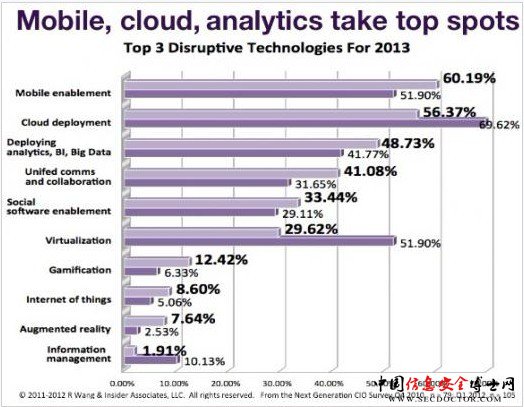

企业和政府正在采用全新的、日益开放的方式,通过移动应用、社交网络和云服务与用户和公众进行交流。因此,安全问题正在变得越来越具有挑战性。Forrester Research最近提供的一份独家调查报告表明:消费正在成为安全高层管理人员最为关注的新技术趋势。据调查,有近一半(46%)企业关注智能手机,还有38%的企业关注Web2.0技术。

要成为“瞬捷”企业,IT必须制定综合性安全保障,即在严密保护商业资产同时,仍允许授权用户访问相关信息。然而,由惠普主导的新研究表明,在中国近半数的企业、政府和技术高级主管表示,在过去的一年里他们由于安全限制而在创新、技术灵活性或客户服务等方面遇到了阻碍。

惠普企业安全解决方案帮助企业和政府保护数据、捍卫资源、管理风险,同时促进创新。

惠普所倡导企业安全包括以下三个方面:

评估–首先了解企业在面临外部和内部威胁时存在的漏洞,然后根据这些问题优先开始制定计划,进而能够在机构内部以及与客户、合作伙伴、员工或公众安全自由地交流信息。

转换–通过将安全集成到企业IT的各个方面-基础架构、应用程序、信息和身份识别以及访问管理中来优化企业风险管理。

管理–在企业内构建可视的、内容化以及可补救的危险管理。惠普的软件和服务能够为商业运营提供实时主动监测、智能评估分析;同时实现自动快速纠错,以降低风险,更好地满足法规遵从的要求。

评估、转换以及管理必须通过以下五个方面来实现,从而构建完善的企业安全:

惠普身份识别和访问管理解决方案

惠普身份识别和访问管理解决方案可帮助企业管理数字身份的整个生命周期,以及在企业中对这些身份的授权进行控制。惠普身份识别和访问管理解决方案包括:安全打印、认证和用户访问授权。这样,每个用户都可以访问在其履行职责内的资源,同时防止未经授权的用户获得访问权。

惠普信息安全解决方案

惠普信息安全解决方案可帮助企业通过文档和记录管理,结合关键管理和内容管理服务来保护重要企业信息。借助惠普信息安全解决方案,客户可以采集、归档、搜索和检索企业进行法律法规管治所需的数据。

惠普应用安全解决方案

惠普应用安全解决方案可帮助企业保护整个应用程序生命周期。这些解决方案中包含一款全面有效的应用程序安全性测试解决方案,能够帮助开发人员、质量保证和安全专家在整个应用程序生命周期内都可以展开安全协作。

惠普基础架构安全解决方案

惠普基础架构安全解决方案可通过提供最高水平的安全认证和保护的可信任平台减少干扰、提高资源可用性。这些解决方案包括全套入侵防护和安全服务,可管理、控制对信息资产的访问,为不断变化的环境提供持续保护。

惠普监管、风险和合规解决方案

惠普监管、风险和合规解决方案能够帮助机构了解法规遵从要求,并进行管理。借助该解决方案,企业可以通过依法强制保留和销毁法规遵从所要求的最核心信息,持续地应用所建立的信息管理最佳实践。使用惠普监管、风险和合规解决方案,客户可以采集、分类、保存、发现、分析并快速地恢复信息,从而可以主动管理分散在企业环境中的所有业务内容。由于该解决方案侧重于业务连续性和恢复,惠普还能帮助机构从中断中快速恢复,对业务运营产生最小的影响。

惠普丰富的企业安全经验得益于其多年保护自己及客户所积累的实践:

—惠普拥有超过3,000多名安全和隐私专家。

—惠普在提供安全管理服务方面拥有40多年的经验,在提供安全咨询和集成服务方面拥有20多年的经验。

—惠普管理着超过5,900万个用户名/密码。

—惠普用19,000项系统漏洞技术为192位供应商提供监控服务。

—惠普每月可检查并阻止17亿封垃圾邮件,每年可检测和隔离4,000万个恶意软件。

—惠普支持超过320万张智能卡、130万个令牌和34个认证机构。

—惠普可帮助保护100万个应用程序和26亿行代码。

—惠普客户端拦截的攻击比采用同类解决方案的客户端多出2.3倍。

—惠普在漏洞发现方面处于市场领先地位。

惠普可以帮助客户选择适合的混合环境的安全模型。领先企业认识到,没有一个单独的模型优化后可满足所有核心服务需求。在可以预见的未来里,企业仍将继续处于传统外包和云计算并存的环境中。惠普混合交付解决方案将帮助客户通过正确的交付模型为他们构建、管理、保护和消费服务。

惠普用户Raymond James已经应用了上述安全准则,从而将他们的安全应用提高到新的水平。因此,作为惠普的合作伙伴Raymond James降低了安全风险,保护其用户数据,同时实现了线上交易的集成。此外,由于惠普软件部门所提供的报告包括了可用信息,因此新的安全应用解决方案不会延缓应用开发周期。

(责任编辑:)